Yubikey на страже ваших криптоактивов

Наверняка все слышали про аппаратные криптокошельки, такие как Ledger, Trezor, KeepKey, CoolWallet и другие. Однако сегодня мы хотели бы поговорить о защите ваших криптоактивов в другом ключе. Например, как дополнительно защитить свой аккаунт на бирже с помощью аппаратных средств или как надежно хранить пароль, защищающий ваши средства в программных кошельках.

Если вы еще никогда не сталкивались с аппаратными ключами защиты, то самое время познакомиться с ними. Ярким представителем подобных ключей является Yubikey от компании Yubico:

Среди поддерживаемых функций (зависит от модели ключа) можно отметить такие, как:

- Безопасные статические пароли

- Yubico OTP

- OATH – HOTP

- PIV-соместимая смарт-карта

- OpenPGP

- FIDO U2F (Универс. 2-ой фактор)

- FIDO2

- Secure Element

В этой статье мы рассмотрим использование ключа Yubikey 5 NFC в качестве безопасного хранилища статического пароля, а также в качестве средства двухфакторной аутентификации для аккаунта на бирже Binance.

Физически Yubikey 5 NFC представляет собой USB брелок с небольшого размера с золотистой touch площадкой посередине. К ней можно приложить палец для активации функции безопасности одного из встроенных слотов. Короткое касание приводит к активации функции запрограммированной в слоте №1, долгое касание - для активации функции из слота №2.

Давайте попробуем запрограммировать слот №2 для использования статического пароля. Как это будет выглядеть? Предположим вы сгенерировали достаточно длинный и устойчивый к перебору пароль, например, что-то вроде qdP2cbfS7w6fETWd или 0gyEU6TKipIVpZf3. Понятно, что запомнить такой пароль достаточно сложно (и вряд ли нужно), а что если пользоваться им вам приходится достаточно часто? Как упростить себе жизнь и задачу по вводу такого пароля? Первый вариант который приходит на ум - это использование парольного менеджера, второй - написание некоего макроса или использование специального ПО, которое будет вводить его за вас. Однако оба эти варианта выглядят с определенной точки зрения выглядят недостаточно безопасными, т.к. и в том и в другом случае пароль будет храниться на ПК, данные которого необходимо защитить, а следовательно, он может быть тем или иным образом скомпрометирован вредоносным ПО и т.п.

И как раз здесь нам на помощь приходит функция безопасных статических паролей в Yubikey. Как это работает?

Безопасные статические пароли в Yubikey

Yubikey регистрируется в системе в качестве USB клавиатуры (Клавиатура HID), с помощью специального ПО - YubiKey Personalization Tool вы конфигурируете один из слотов устройства для использования безопасного статического пароля (Static Password Mode), после чего при касании touch площадки на ключе - устройство автоматически вводит ранее запрограммированный пароль. Давайте попробуем все вышесказанное на практике.

Скачиваем и запускаем YubiKey Personalization Tool:

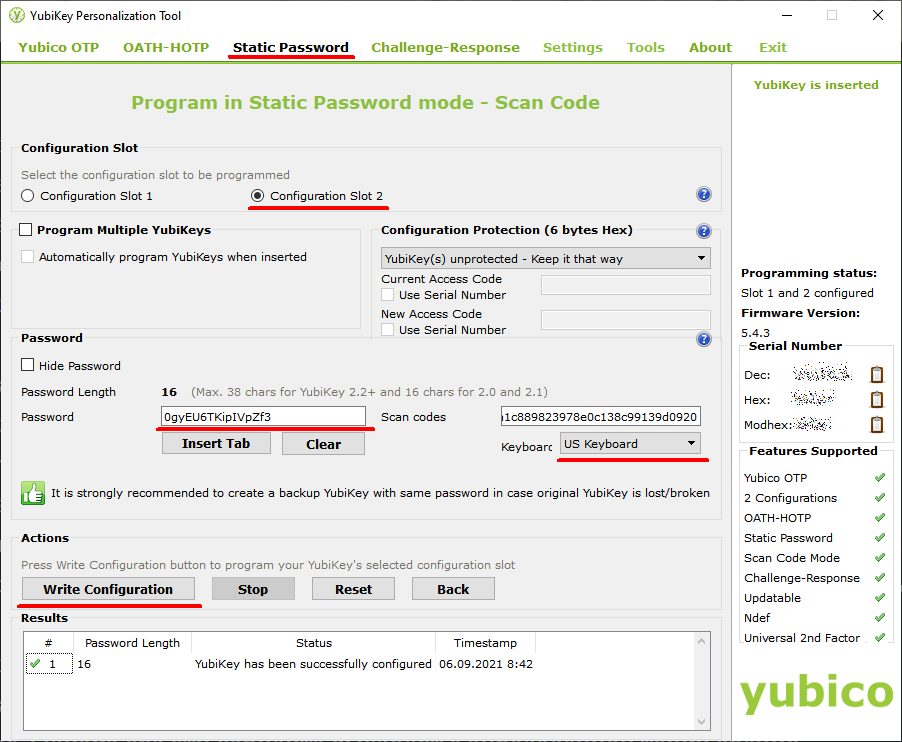

Переходим на закладку Static Password, выбираем Slot 2 для конфигурирования, выбираем тип клавиатуры US Keyboard, вводим желаемый пароль 0gyEU6TKipIVpZf3 в поле Password (поле Scan codes при этом заполняется автоматически) и нажимаем кнопку Write Configuration. Всё. Теперь при долгом касании тача на ключе данный пароль будет вводиться с клавиатуры автоматически, максимально допустимая длина запоминаемого устройством пароля при этом составляет 38 символов.

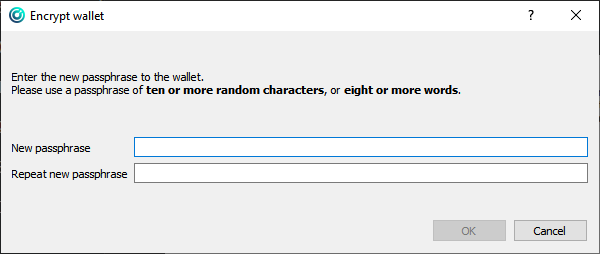

Теперь мы можем использовать этот пароль в качестве кастомной seed-фразы для входа в AtomicDEX или же зашифровать wallet.dat в Komodo-Qt (KomodoOcean) с его использованием:

Обратите внимание, что функцией шифрования кошелька в Komodo-Qt (KomodoOcean) лучше не пользоваться, если вы используете приватные (z) адреса (применимо только к ассетчейнам), для самого KMD, который не поддерживает shielded транзакции в своем блокчейне - использовать шифрование wallet.dat, наооборот, рекомендуется.

С вариантом использования Yubikey в качестве хранилища безопасных статических паролей мы разобрались. Теперь давайте рассмотрим как Yubikey может помочь нам защитить аккаунт на бирже.

Защищаем аккаунт на бирже Binance с помощью Yubikey

Сразу оговоримся, что если вы планируете использовать аппаратный ключ только для защиты аккаунта на Binance, т.е. как FIDO U2F / FIDO2 токен, то возможно вам стоит рассмотреть более дешевый вариант Security Key или использовать, например, вот такой ключ - Рутокен U2F.

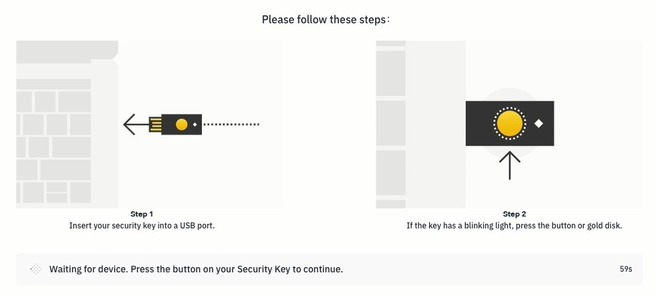

Для настройки защиты аккаунта Binance с использованием Yubikey воспользуемся следующим руководством - Как использовать YubiKey на Binance. После чего, введя логин и пароль, при входе на биржу нас попросят использовать ключ:

Используем Рутокен U2F для входа на Binance

Рассмотрим защиту аккаунта Binance с помощью Рутокен U2F, в качестве бюджетной альтернативы продукции Yubikey. Как вы наверное уже успели заметить стоимость Рутокен U2F составляет всего 1390 руб., а приобрести этот ключ можно во многих интернет-магазинах, например, xcom-shop:

Рутокен U2F — токен стандарта U2F (Universal 2nd Factor), выступающий в качестве надежного второго фактора для защиты аккаунтов от постороннего доступа в интернете. При использовании Рутокен U2F безопасность входа на сайт базируется не только на логине и пароле, но еще и подтверждении владения вторым фактором аутентификации. Владение вторым фактором подтверждается физическим наличием устройства и нажатием сенсорной кнопки на его корпусе.

Процесс настройки ключа в аккаунте Binance практически ничем не отличается от приведенной выше инструкции для YubiKey, однако, рассмотрим необходимые шаги еще раз.

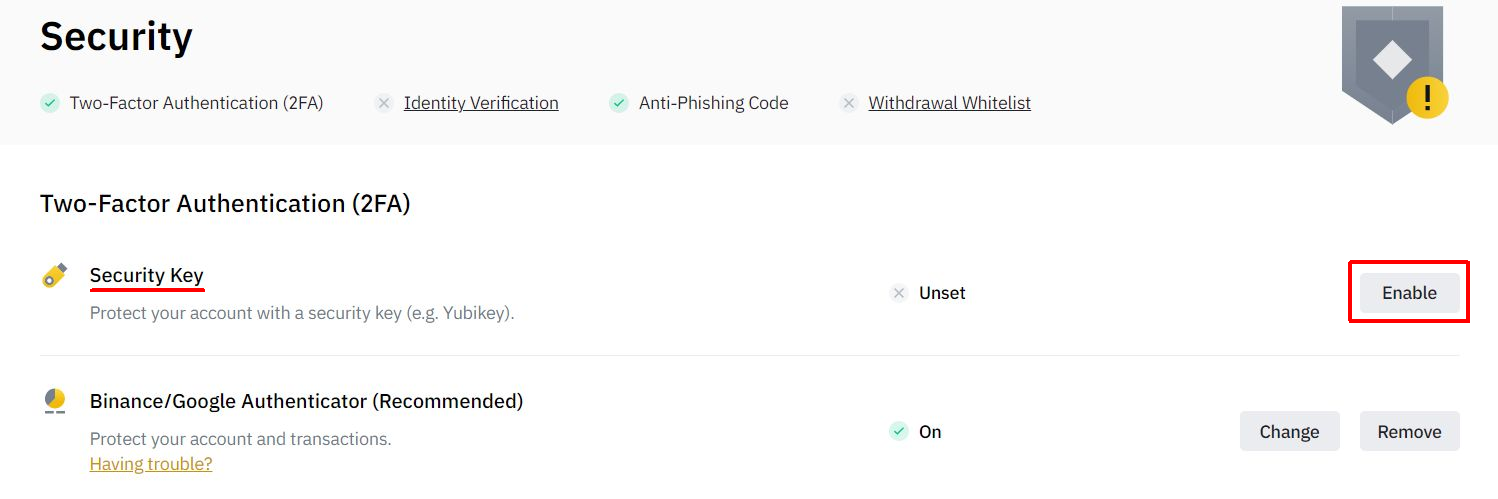

Перейдите в настройки безопасности вашего аккаунта на Binance и нажмите кнопку Enable, напротив, Security Key:

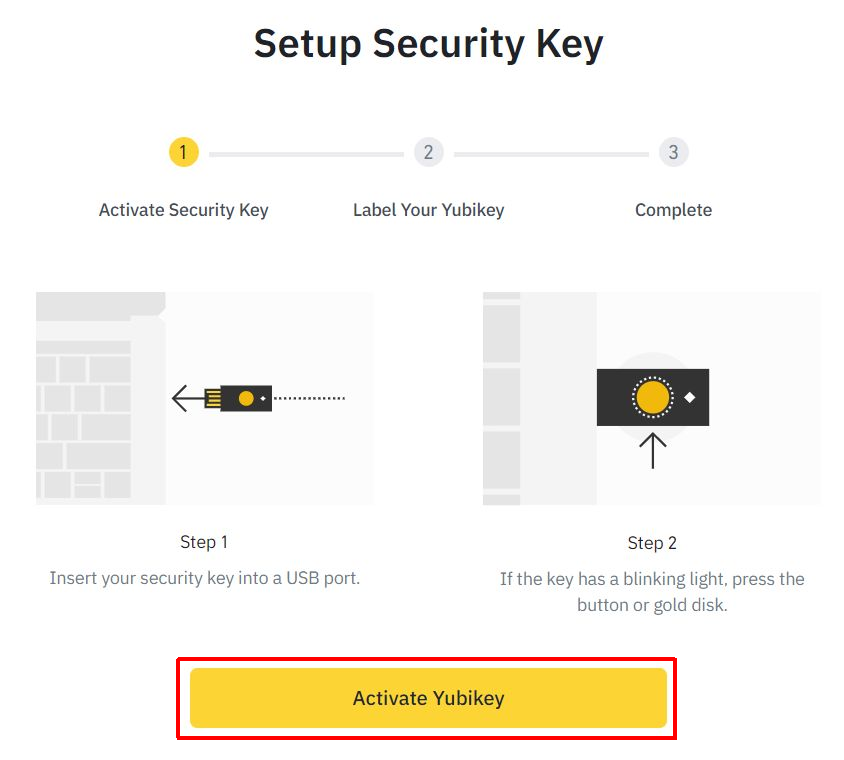

Вставляем ваш ключ в USB порт и на следующем экране выбираем Activate Yubikey:

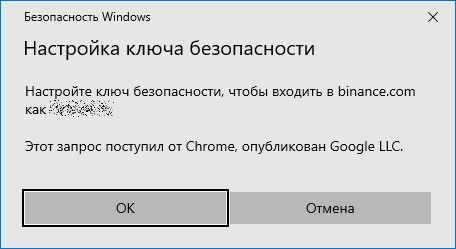

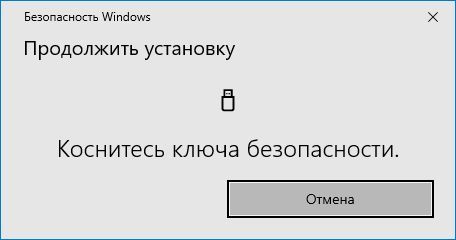

Согласитесь с двумя следующими запросами от браузера на настройку ключа безопасности и продолжение установки:

На втором экране следует коснуться контактной площадки на ключе.

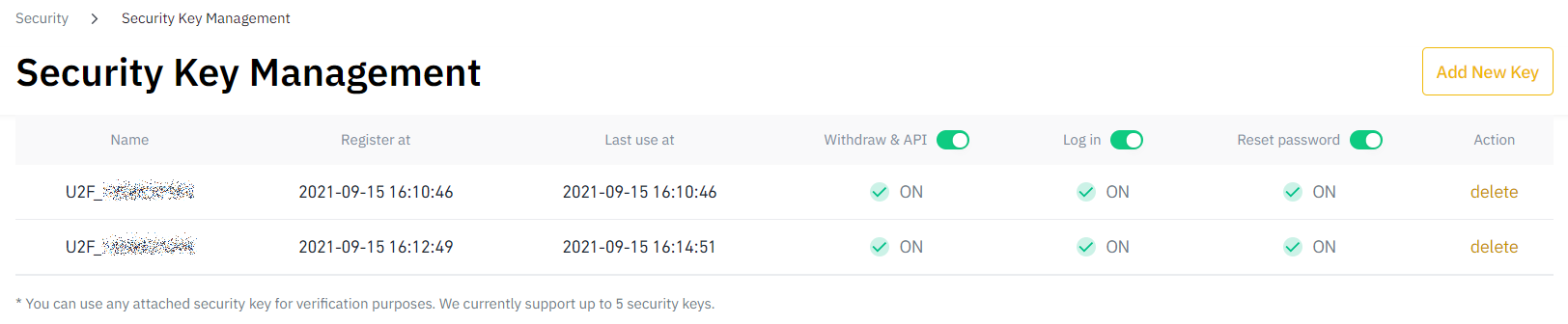

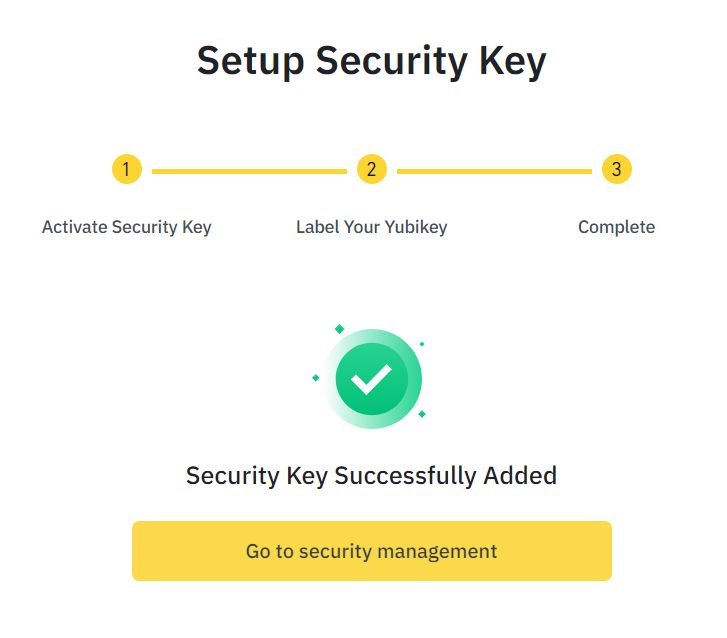

Поздравляем с добавлением вашего первого ключа безопасности в аккаунт Binance. Обратите внимание что для обеспечения наилучшей безопасности аккаунта желательно добавить два разных ключа (второй - на случай утери первого). Всего в аккаунт можно добавить до 5-ти различных ключей: